Cybersecurity Mesh – Ein neuer Ansatz für ganzheitliche IT-Sicherheit

Die IT-Sicherheitslandschaft verändert sich rasant. Traditionelle Ansätze stoßen an ihre Grenzen.

Cybersecurity Mesh bietet eine innovative Lösung für diese Herausforderungen. Es ermöglicht eine flexible und skalierbare Sicherheitsarchitektur.

Wir bei Newroom Media zeigen dir in diesem Beitrag, wie du Cybersecurity Mesh in deinem Unternehmen nutzen kannst.

Was ist Cybersecurity Mesh?

Cybersecurity Mesh revolutioniert die IT-Sicherheit. Anders als traditionelle Modelle mit einer starren Firewall um das gesamte Netzwerk, verteilt Cybersecurity Mesh den Schutz auf einzelne Zugangspunkte. Das macht deine Sicherheitsarchitektur flexibler und robuster.

Wie funktioniert Cybersecurity Mesh?

Stell dir vor, jedes Gerät, jede Anwendung und jeder Nutzer in deinem Netzwerk hat seine eigene Mini-Firewall. Genau das macht Cybersecurity Mesh. Es schafft ein Netz aus Sicherheitskontrollpunkten, das sich dynamisch an neue Bedrohungen anpasst.

Vorteile von Cybersecurity Mesh

Der Hauptvorteil: Cybersecurity Mesh passt perfekt zur modernen, verteilten IT-Landschaft. Remote-Arbeit, Cloud-Dienste, IoT-Geräte – all das macht klassische Perimeter-Sicherheit zunehmend ineffektiv. Cybersecurity Mesh hingegen schützt dort, wo die Daten tatsächlich sind. Das verhindert, dass ein Einbruch an einer Stelle dein ganzes Netzwerk gefährdet.

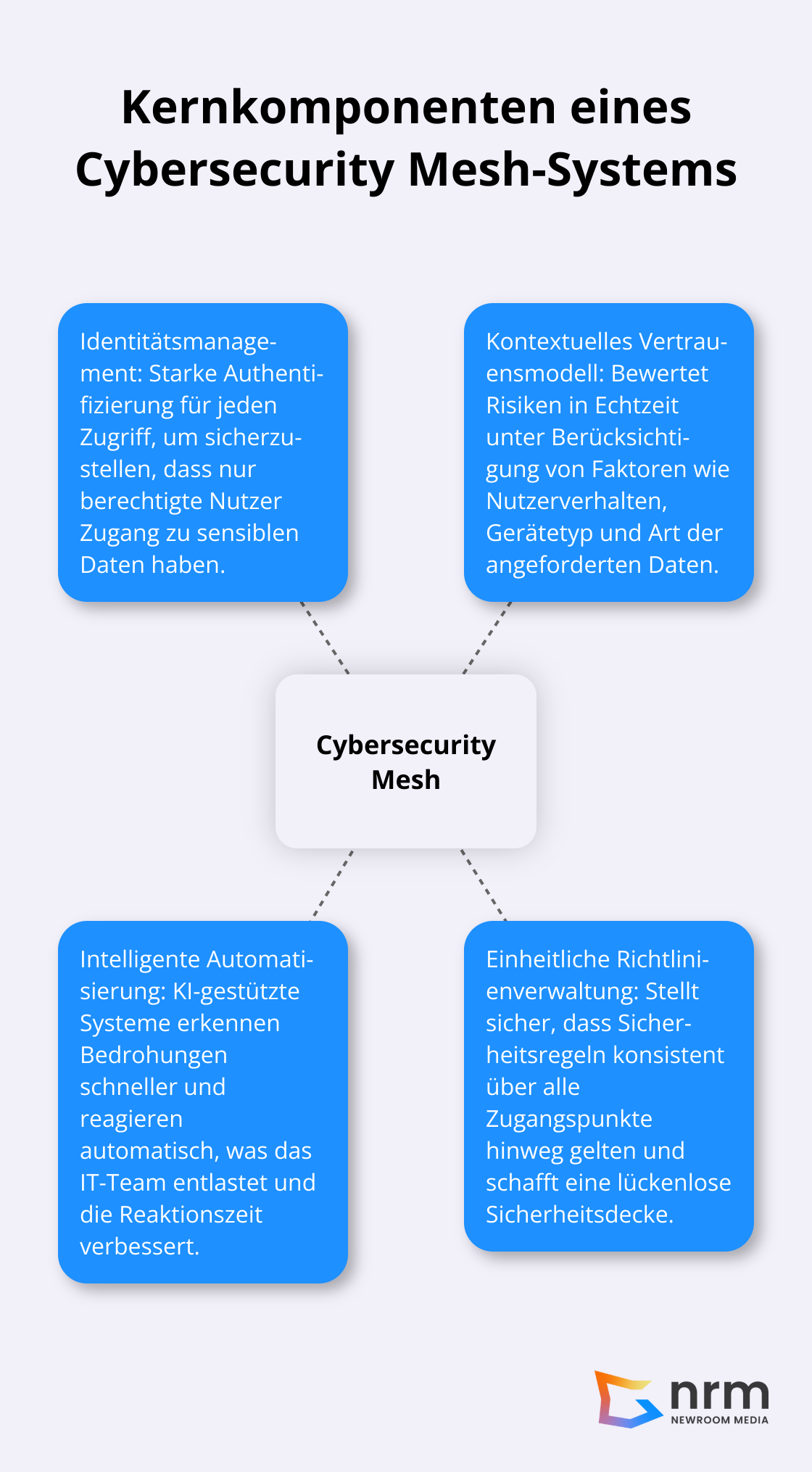

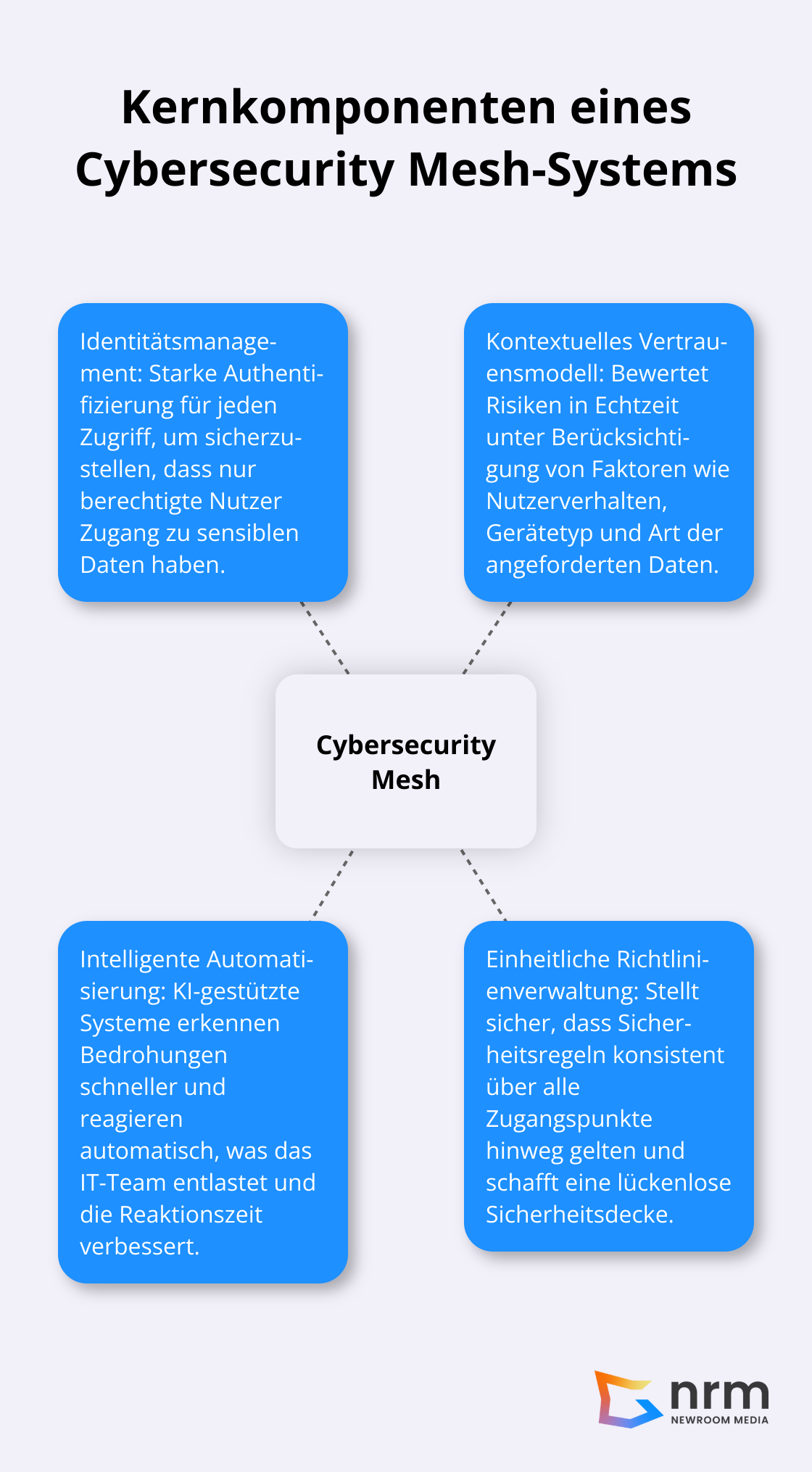

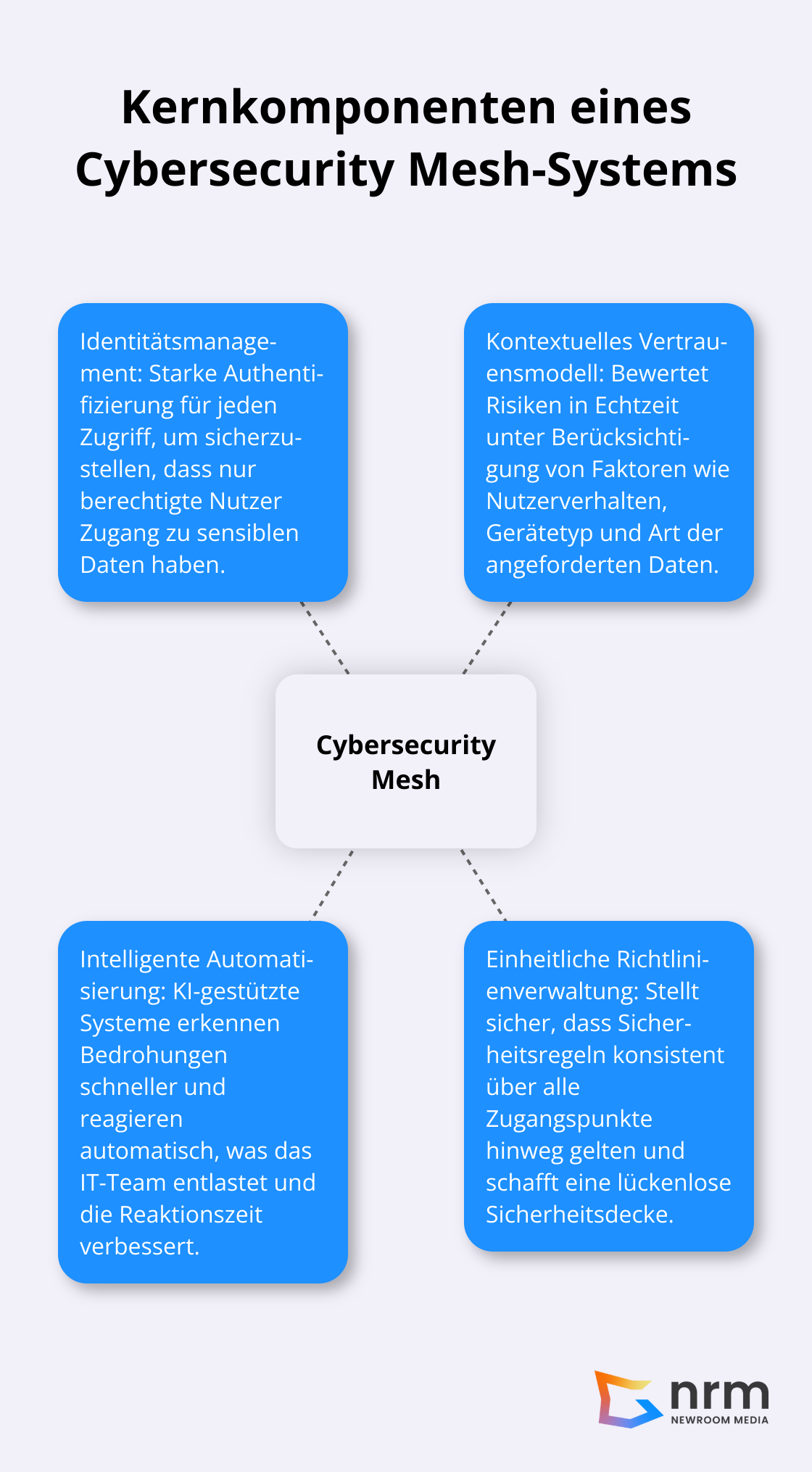

Kernkomponenten eines Cybersecurity Mesh-Systems

Um Cybersecurity Mesh erfolgreich einzuführen, brauchst du einige wichtige Bausteine:

Identitätsmanagement: Hier geht es um starke Authentifizierung für jeden Zugriff. Du musst sicherstellen, dass nur berechtigte Nutzer Zugang zu sensiblen Daten haben.

Kontextuelles Vertrauensmodell: Dieses System bewertet Risiken in Echtzeit. Es berücksichtigt Faktoren wie Nutzerverhalten, Gerätetyp und Art der angeforderten Daten.

Intelligente Automatisierung: KI-gestützte Systeme erkennen Bedrohungen schneller und reagieren automatisch. Das entlastet dein IT-Team und verbessert die Reaktionszeit.

Einheitliche Richtlinienverwaltung: Hiermit stellst du sicher, dass Sicherheitsregeln konsistent über alle Zugangspunkte hinweg gelten. Das schafft eine lückenlose Sicherheitsdecke.

Die Dringlichkeit von Cybersecurity Mesh

Die Umstellung auf Cybersecurity Mesh ist keine Kleinigkeit. Aber angesichts der steigenden Cyber-Bedrohungen ist es ein notwendiger Schritt. Einer Studie von IBM zufolge steigt die Anzahl von Ransomware-Angriffen, die finanziellen Schäden von Datenschutzverletzungen durch Cyberangriffe verursachen.

Im nächsten Abschnitt werfen wir einen genaueren Blick darauf, wie du Cybersecurity Mesh in deinem Unternehmen implementieren kannst und welche konkreten Vorteile du davon hast.

Wie profitierst du von Cybersecurity Mesh?

WMN-Netzwerke bieten eine flexible und kostengünstige Lösung, die eine zuverlässige drahtlose Konnektivität in großen Außenbereichen ermöglicht. In einer Zeit, in der Unternehmen zunehmend dezentral arbeiten, erweist sich dieser Ansatz als unschätzbar wertvoll.

Flexibilität als Trumpf

Mit Cybersecurity Mesh machst du deine IT-Sicherheit so flexibel wie dein Unternehmen. Du integrierst problemlos neue Standorte, Cloud-Dienste oder IoT-Geräte, ohne dein gesamtes Sicherheitskonzept umzukrempeln. Das spart dir Zeit und Geld bei der Skalierung deiner IT-Infrastruktur.

Ein mittelständisches Unternehmen konnte durch die Einführung von Cybersecurity Mesh seine Reaktionszeit auf Sicherheitsvorfälle um 40% verkürzen. Gleichzeitig stiegen die Kosten für die IT-Sicherheit nur um 15%, obwohl das Unternehmen drei neue Standorte eröffnete.

Schutz für verteilte Teams

Remote-Arbeit ist ein wichtiges Thema. Cybersecurity Mesh hilft dir, deine Mitarbeiter zu schützen, egal wo sie arbeiten. Jedes Gerät wird zu einem eigenen Sicherheitsknoten, der unabhängig vom Standort geschützt ist.

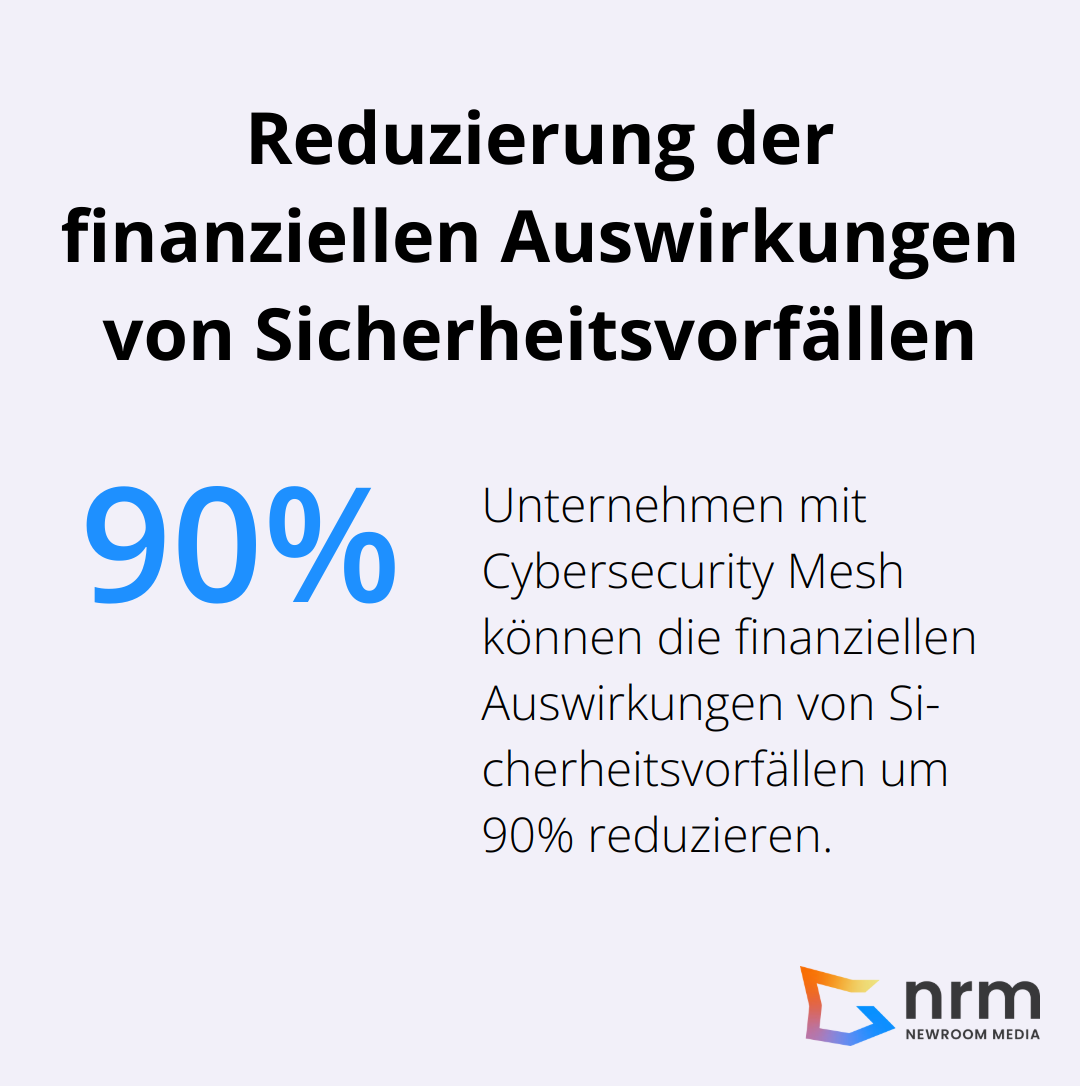

Gartner prognostiziert, dass Unternehmen, die Cybersecurity Mesh einsetzen, die finanziellen Auswirkungen von Sicherheitsvorfällen um durchschnittlich 90% reduzieren können. Der Grund: Angriffe werden schneller erkannt und isoliert.

Branchenübergreifende Erfolge

Cybersecurity Mesh bewährt sich in verschiedenen Branchen. Im Finanzsektor nutzen Banken diesen Ansatz, um ihre digitalen Dienste abzusichern. Ein großes Kreditinstitut konnte so die Zahl der erfolgreichen Phishing-Angriffe um 75% senken.

Auch im Gesundheitswesen zeigt sich der Nutzen. Ein Krankenhaus implementierte Cybersecurity Mesh, um sensible Patientendaten zu schützen. Das Ergebnis: Keine einzige Datenpanne in den letzten zwei Jahren, trotz zunehmender Cyberangriffe auf den Gesundheitssektor.

In der Fertigungsindustrie hilft Cybersecurity Mesh, IoT-Geräte und Produktionsanlagen zu sichern. Ein Automobilzulieferer konnte durch diesen Ansatz Produktionsausfälle aufgrund von Cyberangriffen um 60% reduzieren.

Anpassungsfähigkeit an neue Bedrohungen

Eine der größten Stärken von Cybersecurity Mesh ist seine Anpassungsfähigkeit. In einer Welt, in der sich Cyber-Bedrohungen ständig weiterentwickeln, passt sich das System kontinuierlich an. Es lernt aus neuen Angriffsmustern und verstärkt automatisch die Sicherheitsmaßnahmen dort, wo sie am dringendsten benötigt werden.

Diese Flexibilität ermöglicht es dir, proaktiv auf neue Bedrohungen zu reagieren, anstatt nur auf bereits bekannte Angriffe vorbereitet zu sein. Du bleibst den Cyberkriminellen immer einen Schritt voraus.

Im nächsten Kapitel werfen wir einen Blick darauf, wie du Cybersecurity Mesh in deinem Unternehmen implementieren kannst und welche Herausforderungen dabei auf dich zukommen könnten.

Wie implementierst du Cybersecurity Mesh?

Die Integration von Cybersecurity Mesh in deine bestehende IT-Infrastruktur ist kein Hexenwerk. Mit der richtigen Strategie und passenden Tools modernisierst du deine Sicherheitsarchitektur Schritt für Schritt.

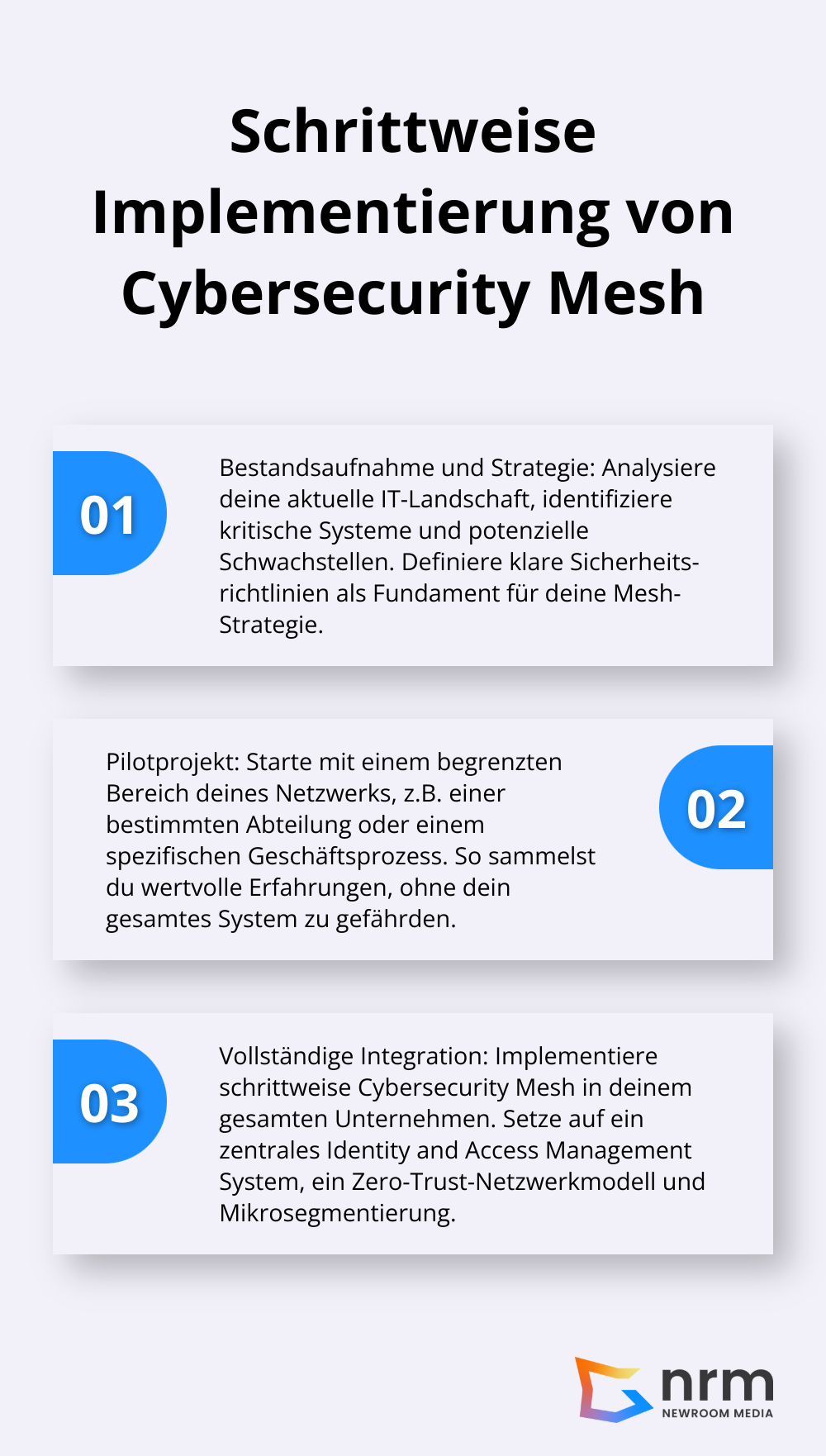

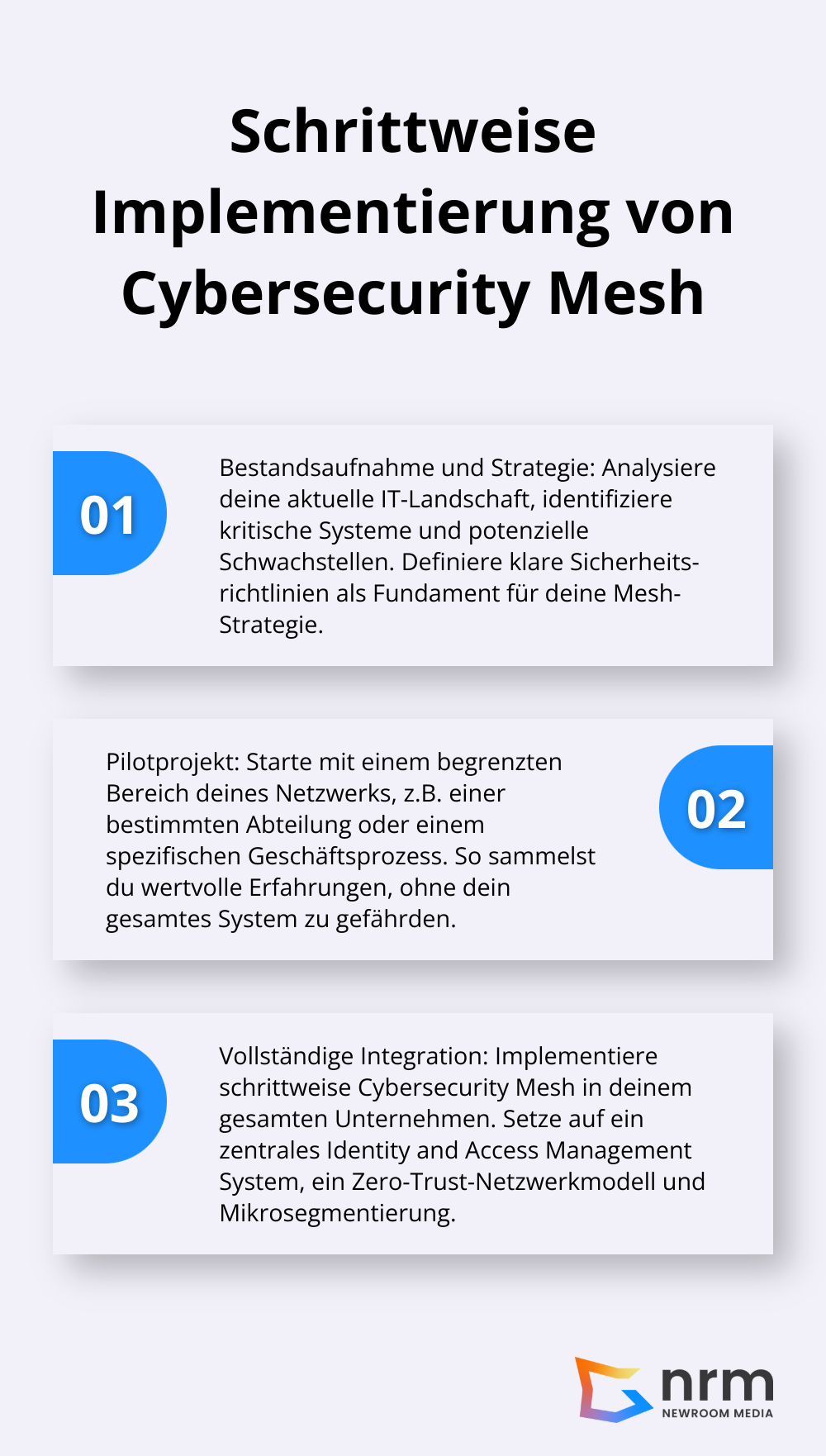

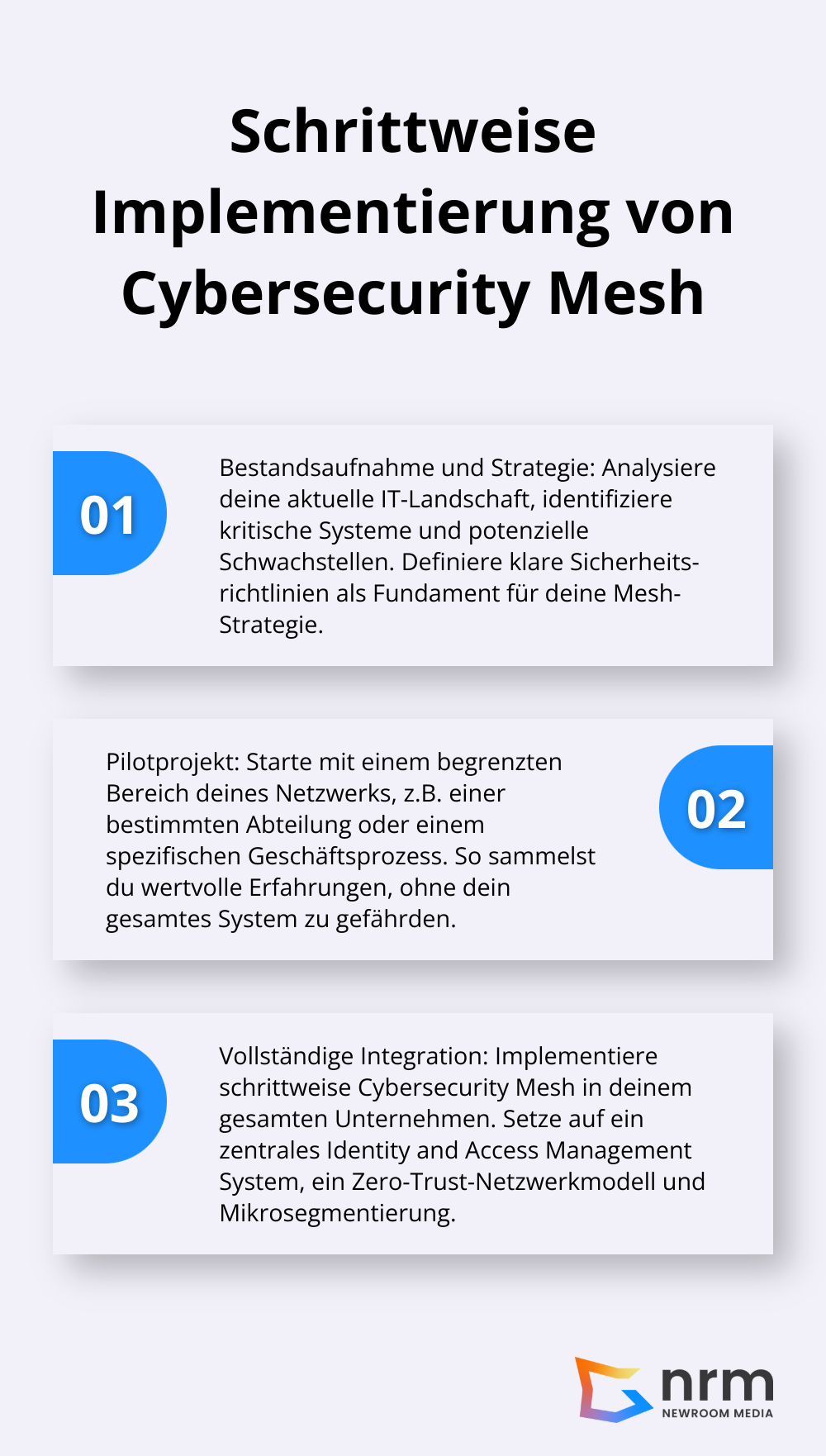

Bestandsaufnahme und Strategie

Starte mit einer gründlichen Analyse deiner aktuellen IT-Landschaft. Identifiziere kritische Systeme, Datenflüsse und potenzielle Schwachstellen. Diese Bestandsaufnahme bildet das Fundament für deine Mesh-Strategie.

Definiere anschließend klare Sicherheitsrichtlinien. Sie bestimmen, wie Ressourcen, Anwendungen und Benutzer im Mesh-Netzwerk interagieren. Unternehmen mit klar definierten Sicherheitsrichtlinien reduzieren das Risiko von Datenschutzverletzungen erheblich.

Schrittweise Implementierung

Beginne mit einem Pilotprojekt in einem begrenzten Bereich deines Netzwerks. Wähle eine bestimmte Abteilung oder einen spezifischen Geschäftsprozess aus. So sammelst du wertvolle Erfahrungen, ohne dein gesamtes System zu gefährden.

Technische Umsetzung

Ein zentrales Identity and Access Management (IAM) System ist unverzichtbar. Es stellt sicher, dass nur autorisierte Benutzer auf Ressourcen zugreifen können.

Implementiere zudem ein Zero-Trust-Netzwerkmodell. Dieses Modell geht davon aus, dass kein Gerät oder Benutzer automatisch vertrauenswürdig ist. Jeder Zugriff wird überprüft, unabhängig vom Ursprung.

Setze auf Mikrosegmentierung. Diese Technik unterteilt dein Netzwerk in kleine, isolierte Zonen und verhindert die Ausbreitung von Bedrohungen im gesamten System.

Herausforderungen meistern

Die größte Hürde bei der Implementierung von Cybersecurity Mesh ist oft die Komplexität. Du musst verschiedene Sicherheitslösungen nahtlos integrieren. Ein schrittweiser Ansatz hilft dir dabei. Konzentriere dich zunächst auf die kritischsten Bereiche und erweitere dann nach und nach.

Mitarbeiterwiderstand kann ein weiteres Hindernis darstellen. Neue Sicherheitsmaßnahmen bedeuten oft Veränderungen in gewohnten Arbeitsabläufen. Investiere in umfassende Schulungen und klare Kommunikation. Erkläre den Nutzen und die Notwendigkeit der neuen Sicherheitsarchitektur.

Die Kosten können ebenfalls abschreckend wirken. Bedenke jedoch: Eine durchschnittliche Datenpanne kostet Unternehmen Millionen. Im Vergleich dazu sind die Investitionen in Cybersecurity Mesh oft ein Schnäppchen.

Kontinuierliche Verbesserung

Cybersecurity Mesh ist kein einmaliges Projekt, sondern ein fortlaufender Prozess. Überwache, passe an und verbessere dein System kontinuierlich. Nutze automatisierte Tools und KI-gestützte Analysen zur frühzeitigen Erkennung von Bedrohungen.

Investiere in die Schulung deiner IT-Teams. Sie müssen mit den neuen Technologien und Konzepten vertraut sein. Regelmäßige Fortbildungen und der Austausch mit Sicherheitsexperten sind unerlässlich.

Abschließende Gedanken

Cybersecurity Mesh revolutioniert die IT-Sicherheit und bietet Unternehmen die nötige Flexibilität in der heutigen dynamischen Geschäftswelt. Du profitierst von verbesserter Sicherheit für verteilte Teams, schnellerer Anpassung an neue Bedrohungen und effizienterer Ressourcennutzung. Experten prognostizieren, dass Unternehmen durch die Implementierung von Cybersecurity Mesh ihre Kosten für Sicherheitsvorfälle drastisch reduzieren können.

Um von den Vorteilen zu profitieren, solltest du jetzt handeln. Beginne mit einer gründlichen Bestandsaufnahme deiner IT-Infrastruktur und entwickle eine klare Strategie für die schrittweise Implementierung. Investiere in die Schulung deiner Mitarbeiter und setze auf starke Partnerschaften mit Sicherheitsexperten (wie Newroom Media).

Denk daran: Cybersecurity ist ein kontinuierlicher Prozess. Mit Cybersecurity Mesh bist du bestens gerüstet, um die Herausforderungen der digitalen Zukunft zu meistern. Wenn du Unterstützung bei der Implementierung von Cybersecurity Mesh benötigst, ist Newroom Media dein idealer Partner. Wir helfen dir, den digitalen Wandel für dich zu nutzen und dein Unternehmen fit für die Zukunft zu machen.